Los ataques informáticos suelen tener consecuencias de diferentes tipos, desde daños pequeños a computadores personales a daños millonarios. Por ejemplo, según americaeconomia.com se calcula que tan solo para México, los ataques superaban los 8.000 millones de dólares para abril de 2019.

Algunos ciberataques, dependiendo de donde se realice, a quién o cuándo, forman parte de una guerra informática o de un ataque de ciberterrorismo. Actualmente los ataques son más sofisticados en incluso más ingeniosos.

Todo lo que debes saber de un Spyware

Es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un spyware típico se auto instala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito.

Las consecuencias de una infección de spyware moderada o severa (a parte de las cuestiones de privacidad) generalmente incluyen una pérdida considerable del rendimiento del sistema (hasta un 50% en casos extremos), y problemas de estabilidad graves (el ordenador se queda “colgado”). También causan dificultad a la hora de conectar a Internet.

Como reconocer si tienes un Spyware

Pueden aparecer iconos nuevos o no identificados en la barra de tareas en la parte inferior de su pantalla, y las búsquedas pueden provocar que se le redirija a un motor de búsqueda diferente. Aparecen mensajes de error aleatorios cuando realiza operaciones que antes funcionaban correctamente.

Como evitar un infección Spyware

- Asegúrese de que su navegador, su sistema operativo y su software tienen las actualizaciones y los parches de seguridad más recientes.

- Establezca niveles más altos de seguridad y privacidad en su navegador.

- Extreme las precauciones si frecuenta sitios de intercambio de archivos.

- No haga clic en las ventanas emergentes de publicidad.

Todo lo que debes saber de un Troyano

En informática, se denomina caballo de Troya, o troyano, a un malware que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado. El término troyano proviene de la historia del caballo de Troya mencionado en la Odisea de Homero.

Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos, crean una puerta trasera (en inglés backdoor) que permite la administración remota a un usuario no autorizado.

Un troyano es un tipo de malware. Para que un malware sea un troyano solo tiene que acceder y controlar la máquina anfitriona sin ser advertido, bajo una apariencia inocua.

Hay ciertas fuentes que lo descatalogan como malware debido a que aparentemente no causa daños en los sistemas, pero causan también otra clase de perjuicios, como el robo de datos personales

Como reconocer si tienes un Troyano

¿Está tu computadora actuando rara? ¿No paran de aparecer ventanas en tu pantalla aún cuando no estás navegando? Si es así, puede que esté infectada con un troyano.

Tipos de Troyanos:

- Puerta trasera (Backdoor); proporciona el control remoto del ordenador infectado a los ciberdelincuentes. Estos troyanos permiten al ciberdelincuente hacer todo lo que desee en el ordenador infectado, como enviar, recibir, iniciar y eliminar archivos, mostrar datos y reiniciar el ordenador. Los troyanos backdoor (de puerta trasera) a menudo se utilizan para unir un conjunto de ordenadores infectados para formar un botnet o una red zombi que se puede utilizar con objetivos delictivos.

- Exploit; son programas que contienen datos o código que se aprovechan de una vulnerabilidad del software de aplicaciones que se ejecuta en el ordenador.

- Rootkit; están diseñados para ocultar ciertos objetos o actividades en el sistema. A menudo, su objetivo principal es evitar la detección de programas maliciosos con el fin de ampliar el periodo en el que los programas pueden ejecutarse en un ordenador infectado.

- Trojan-Banker (Troyano Bancario); Están diseñados para robar tus datos bancarios de sistemas de banca online, sistemas de pago electrónico y tarjetas de débito o crédito.

- Trojan-DDoS; estos programas realizan ataques DoS (denegación de servicio) contra una dirección web específica. Mediante el envío de una gran cantidad de solicitudes (desde tu ordenador y otros ordenadores infectados), el ataque puede saturar la dirección de destino y originar una denegación de servicio.

- Trojan-Downloader; los programas de descarga de troyanos, Trojan-Downloader, pueden descargar e instalar nuevas versiones de programas maliciosos en el ordenador, incluidos troyanos y adware.

- Trojan-Dropper; los hackers utilizan estos programas para instalar troyanos y virus, o bien para evitar la detección de programas maliciosos. No todos los programas antivirus pueden analizar todos los componentes incluidos en este tipo de troyano.

- Trojan-FakeAV; simulan la actividad de software antivirus. Están diseñados para extorsionar al usuario a cambio de la detección y eliminación de amenazas, aunque estas no existan realmente.

- Trojan-GameThief; este tipo de programas roba los datos de la cuenta de usuario de los jugadores online.

- Trojan-IM; roban los datos de inicio de sesión y las contraseñas de los programas de mensajería instantánea, como ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype, etc.

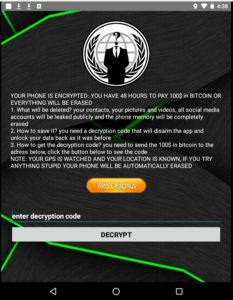

- Trojan-Ransom; este tipo de troyano puede modificar los datos del ordenador para que no funcione correctamente o no puedas utilizar datos específicos. El cibecriminal solo restaurará el rendimiento del ordenador o desbloqueará los datos una vez que hayas pagado el dinero “de rescate” que solicita.

- Trojan-SMS; estos programas pueden costarte dinero en forma de envío de mensajes desde el dispositivo móvil a números de teléfono con tarificación especial.

- Trojan-Spy; pueden espiar cómo utilizas el ordenador. Por ejemplo, mediante el seguimiento de los datos que introduces a través del teclado, la realización de capturas de pantalla o la obtención de una lista de aplicaciones en ejecución.

- Trojan-Mailfinder; estos programas pueden recopilar las direcciones de correo electrónico del ordenador.

Usa un Antivirus

Norton Antivirus es un programa diseñado para proteger a las computadoras contra el software malicioso y eliminar los virus que han infectado el equipo. Es fabricado y distribuido por Symantec y funciona tanto con Microsoft Windows como con Macintosh OS X. Emplea tanto la detección basada en firmas, que reconoce los virus actuales, pero necesita constante actualización a medida que se detectan nuevas firmas; y la heurística, que está diseñada específicamente para apuntar a nuevos virus.

ESET NOD32 ofrece protección contra todo tipo de amenazas y evita que éstas puedan infectar tu ordenador, roben información o se propaguen a otros equipos, te protege de los intentos de robar información importante como nombres de usuario, contraseñas o información bancaria o de la tarjeta de crédito en páginas web fraudulentas que se hacen pasar por legítimas.

Bloquea los ataques diseñados específicamente para eludir la detección del antivirus.

Elimina ransomware y las amenazas que bloquean el sistema.

Te protege de amenazas que intentan aprovechar vulnerabilidades del sistema a través de navegadores web, lectores de documentos y otras aplicaciones.

Spyware Doctor es conocido como el mejor programa anti-spyware y Google incluye la versión de prueba en el Google Pack, detecta, elimina y bloquea toda clase de spyware, adware, troyanos spyware, keyloggers, suplantación de identidad, secuestradores de navegador, amenazas de rastreo, anti-spyware maligno, software no deseado, fraude electrónico, ventanas emergentes y sitios web corruptos. Incluye actualizaciones de Smart Update y tareas programadas.

BitDefender analiza (y bloquea) las amenazas spyware en tiempo real, analizando todos ficheros a los que se accede (incluso aquellos recibidos vía web, correo o transferencias P2P), para mantener a los usuarios libres de las molestias que causa el spyware. El producto también incluye un analizador que comprueba en profundidad si hay cookies, entradas en el registro, procesos y/o aplicaciones maliciosas, está certificado por Checkmark al demostrar una efectividad del 100% contra una lista de spyware conocido; los motores antivirus también están certificados por Checkmark y disponen de las certificaciones VB100%, ICSA y TÜV gracias a sus excelentes ratios de detección y limpieza.

Pero sin duda alguna el mejor Antivirus eres tu mismo, ya que si no accedes ni descargas archivos de los culés no sepas su procedencia, no estas en la necesidad de uno.

Otra cosa muy importante es no llenar tu equipo con antivirus, porque lo único que ocasionaras es que todos ellos trabajen al mismo tiempo en segundo plato causando un colapso en el sistema, lo mas recomendado es que instales uno que cumpla lo que necesitas.