El Ryuk Ransomware utiliza la función Wake-on-Lan para encender dispositivos apagados en una red comprometida para tener un mayor éxito al encriptarlos.

Wake-on-Lan es una función de hardware que permite que un dispositivo apagado se active o se encienda enviando un paquete de red especial. Esto es útil para los administradores que pueden necesitar enviar actualizaciones a una computadora o realizar tareas programadas cuando se apaga.

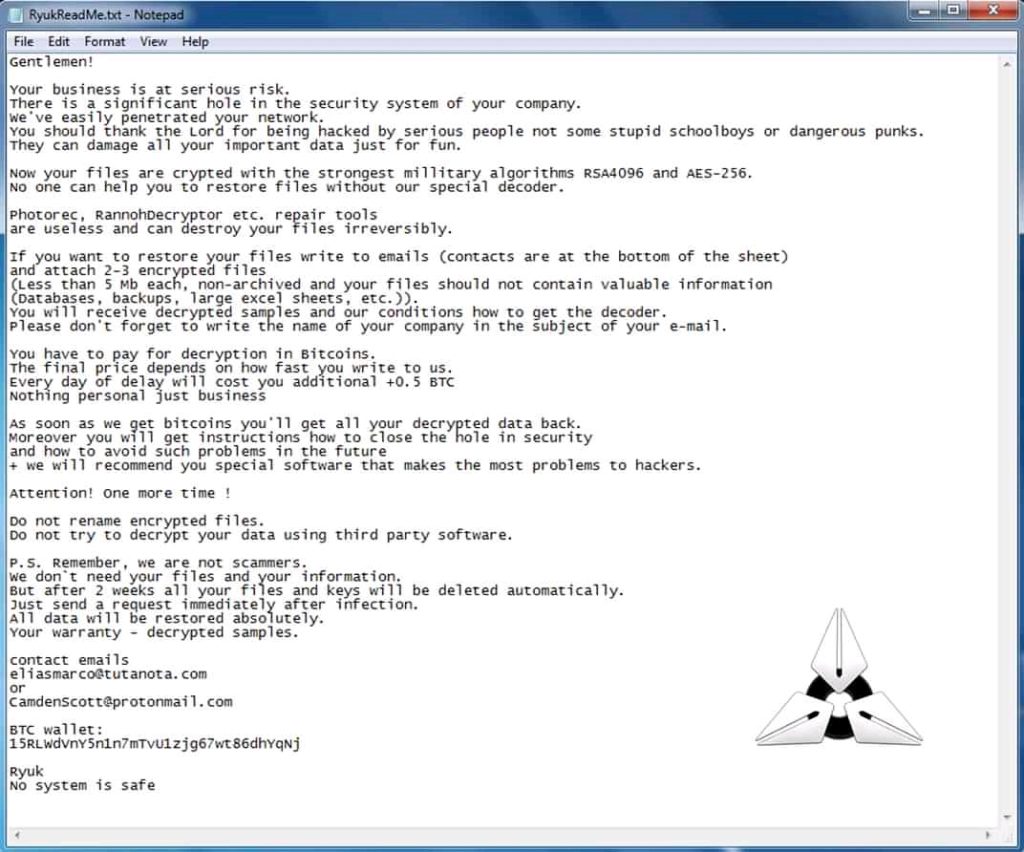

Procedimiento de ataque

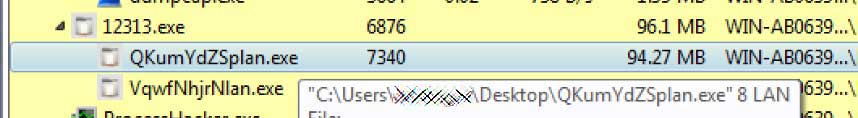

Según un análisis reciente del Ryuk Ransomware realizado por el Director de SentinelLabs, Vitali Kremez , cuando se ejecuta el malware, generará subprocesos con el argumento ‘8 LAN’.

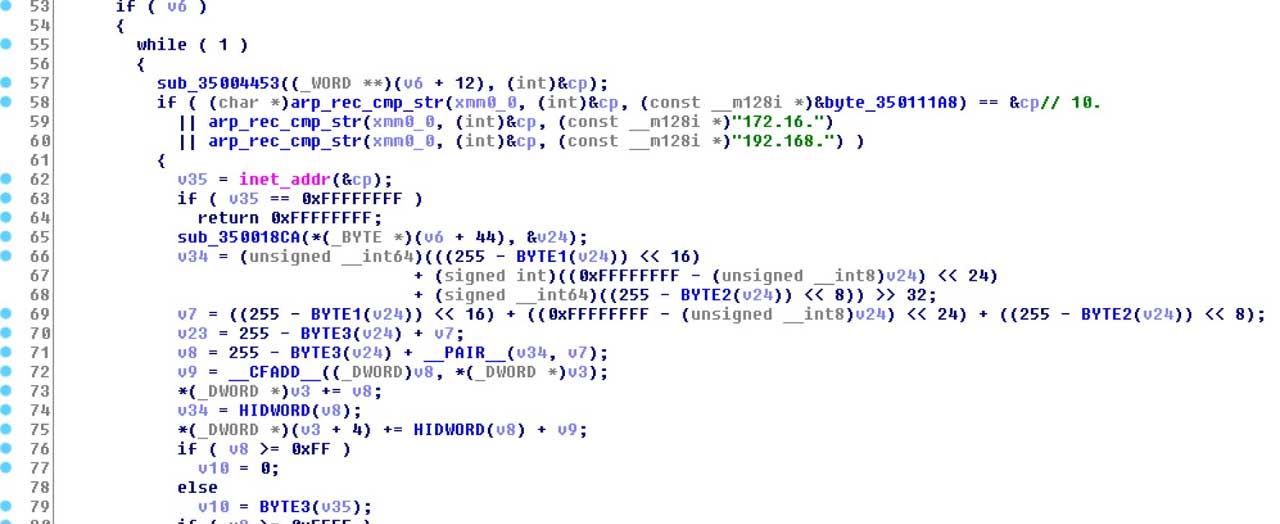

Cuando se usa este argumento, Ryuk escaneará la tabla ARP del dispositivo, que es una lista de direcciones IP conocidas en la red y sus direcciones mac asociadas, y verificará si las entradas son parte de las subredes de direcciones IP privadas de “10.” “172.16.” Y “192.168”.

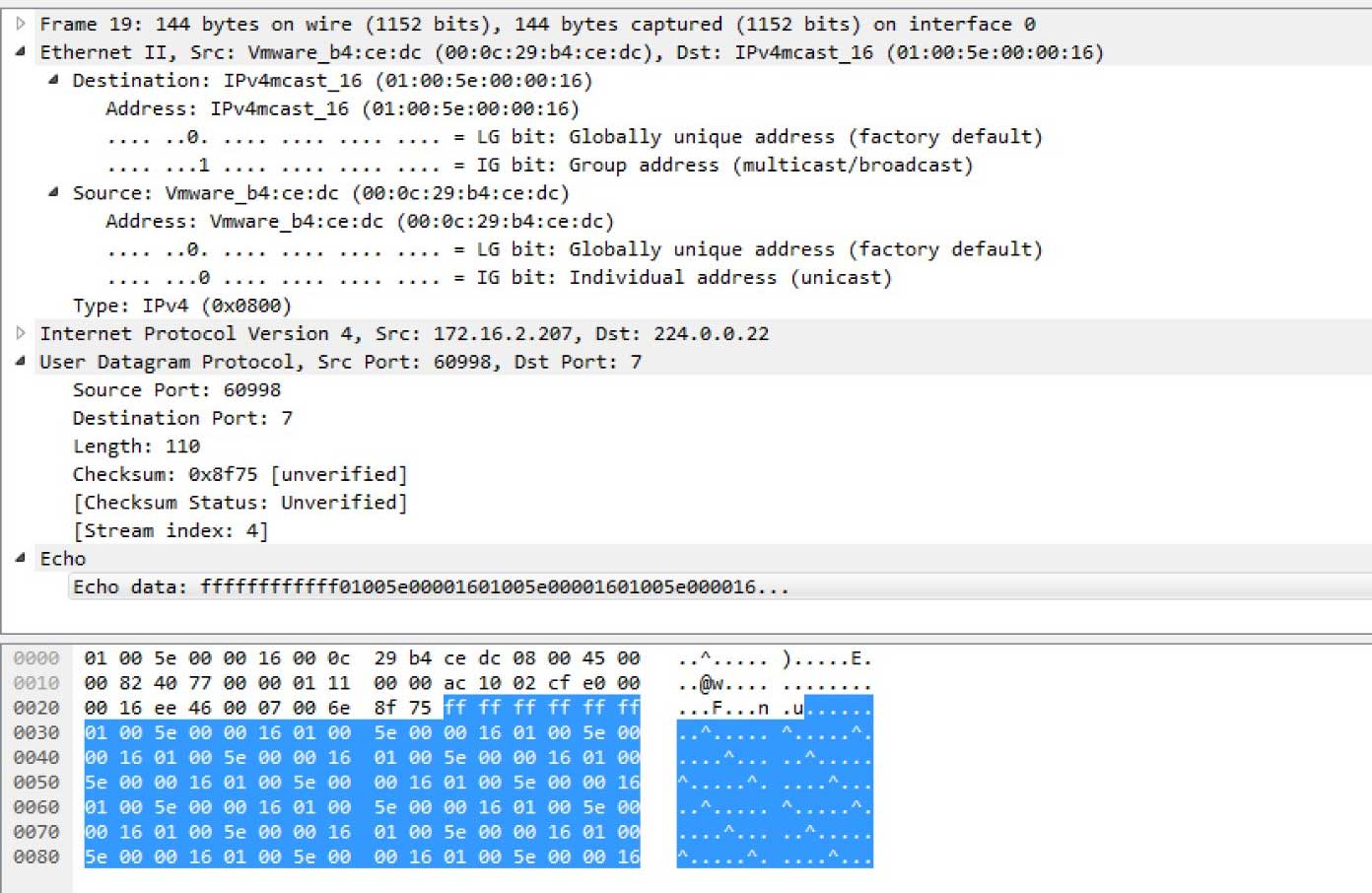

Si la entrada ARP es parte de alguna de esas redes, Ryuk enviará un paquete Wake-on-Lan (WoL) a la dirección MAC del dispositivo para que se encienda. Esta solicitud WoL viene en forma de un ‘paquete mágico’ que contiene ‘FF FF FF FF FF FF FF FF’.

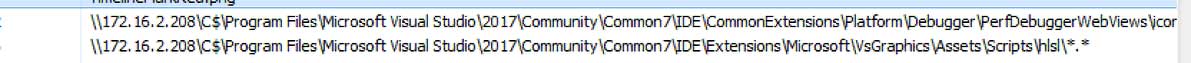

Si la solicitud de WoL fue exitosa, Ryuk intentará montar el recurso compartido administrativo C $ del dispositivo remoto.

Si pueden montar el recurso compartido, Ryuk también cifrará el disco de esa computadora remota.

Fuente: Nogal

Fuente: Nogal

¿Como defenderse?

Las organizaciones deben implementar una estrategia sólida de respaldo de datos , probar las capacidades de recuperación de esta estrategia regularmente y aislar los sistemas de respaldo para evitar que los atacantes de ransomware los cifren.

Para mitigar esta nueva característica, los administradores solo deben permitir paquetes Wake-on-Lan desde dispositivos administrativos y estaciones de trabajo.

Fuente: SecurityIntelligence